Что такое скуд

Содержание:

- В чем же разница между технологиями RFID и NFC

- Защита информации

- Принцип работы

- Существующие технологии на участке коммуникаций между считывателем и картой

- Какие виды СКУД бывают

- Термины и определения

- Принцип действия

- Состав и критерии выбора оборудования

- Алгоритм подготовки карт к использованию в СКУД

- Резюме

- Система СКУД по ГОСТ

- Функции автоматизированной системы контроля СКУД

- Классы системы СКУД

- Алгоритмы доступа

- Подключение контроллера СКУД

В чем же разница между технологиями RFID и NFC

RFID — это система односторонней связи, в которой данные передаются от тегов к считывающему оборудованию.

Технология NFC — это более новая, более отточенная версия RFID. Она работает на максимальном расстоянии около 10 сантиметров и может быть настроена для одно- или двусторонней связи.

Можно заметить, что NFC как-будто дублирует умение RFID, также читая смарт-теги, благодаря своему режиму чтения / записи. Однако в дополнение к возможностям чтения / записи, NFC имеет два других режима, оба из которых включают динамическую двустороннюю связь: режим оплаты картой и режим связи для обмена данными P2P.

Системы NFC работают на той же частоте, что и системы HF RFID (13,56 МГц). Следовательно, существуют только ограничения по дальности считывания.

Из-за ограничений по дальности считывания устройства NFC должны находиться в непосредственной близости — обычно не более нескольких сантиметров. Вот почему NFC часто используется для безопасной связи, особенно для контроля доступа или в потребительском секторе для бесконтактных платежей.

Защита информации

Еще один важный фактор, которому уделяется огромное влияние в сфере ИТ, – это защита информации. К сожалению, в этом вопросе СКУД также не на высоте.

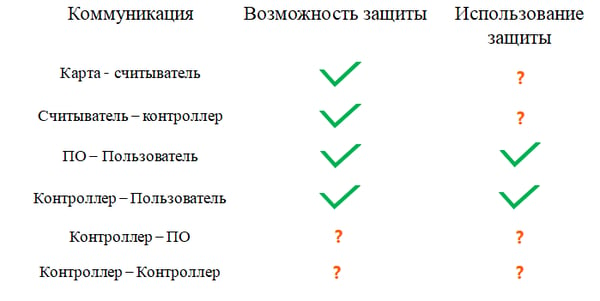

Потенциально все в порядке на уровне карт и их коммуникаций со считывателями: есть хорошо защищенные карты и встроенные в них и в считыватели высоконадежные алгоритмы шифрования коммуникаций, есть защищенный вариант подключения считывателей к контроллерам – OSDP. Однако, даже при внедрении очень дорогих решений СКУД порой приобретаются самые дешевые из доступных идентификаторы EM-Marine, которые клонируются в любом ларьке, а то и вовсе просто проходя мимо носителя идентификатора. OSDP, по крайней мере в России, если и внедряется, то крайне редко. Причина может быть связана как с ценовыми вопросами, так и с проприетарностью решения.

Защита информации в СКУД: возможности и реалии

Защита информации в СКУД: возможности и реалии

В чем-то похожая ситуация наблюдается в части ПО и системообразующего оборудования: большая часть предложений на рынке в лучшем случае подразумевает авторизацию пользователей ПО (возможно, ПИН-коды на аппаратных средствах управления и индикации).

Авторизацию серверных приложений на контроллерах, с которыми они взаимодействуют, предлагают очень немногие, а уж взаимную авторизацию контроллеров друг у друга и полное шифрование всего трафика – так и вовсе единицы. У пользователей подобные решения невостребованы, и большинство технических средств СКУД просто не обладают необходимой функциональностью и вычислительными ресурсами.

Принцип работы

Автоматизированная СКУД может использовать различные технические решения и иметь несколько принципов работы, которые влияют на выбор установки системы.

Разделяется СКУД на:

- Простые – классический набор с контролем и управление доступа.

- Расширенные – с запретом на повторное прохождение, одновременный вход через точку доступа 2-ух и более сотрудников, двух-этапная идентификация, закрытый и открытый режимы, проход с подтверждением.

|

Таблица 2 – виды работы систем с примерами действий |

|

|

Вид |

Схема действия |

|

Стандартный |

|

|

Запрет на повторный проход |

Применяется в тех случаях, когда ключ-карту нельзя использовать во второй зоне доступа, пока персонал находится в этой. Можно устанавливать такие режимы:

|

|

Одновременный вход через точку доступа 2-ух и более сотрудников |

|

|

Проход с подтверждением |

|

|

Двойная (тройная и тд.) идентификация |

|

|

Закрытый режим доступа |

Применяется в случаях, когда необходимо заблокировать доступ ко всем объектам или определенной группе объектов. К примеру:

|

|

Открытый режим доступа |

Применяется в случаях, когда необходимо открыть доступ через точку доступа. К примеру на предприятие пришла экскурсия из 15 человек. Что бы каждого не пропускать через турникет по ключу, охранник на время “открывает” точку доступа. |

Существующие технологии на участке коммуникаций между считывателем и картой

Если взглянуть на историю развития систем контроля доступа, мы увидим, что первые из них, использующие электронно-вычислительную технику, были применены еще в конце XIX века в виде электрических табулирующих систем Hollerith technology, в которых вместо современных считывателей и карт использовались табуляторы и перфокарты.

На сегодняшний день, благодаря естественному прогрессу, на смену огромным машинам (табуляторам) и картону (перфокарта) пришли компактные высокотехнологичные устройства.

Основные технологии:

- Штрих-код

- Магнитная полоса

- Wiegand-карта

- EM Marine (125 КГц)

- Prox (производитель HID Global, 125 КГц)

- Legic (производитель Legic 1992 год)

- Mifare (производитель Philips, 1994 год)

- Mifare DESFire (производитель Philips, 2006 год, 13,56 МГц)

- iCLASS SE (производитель HID Global, 2012 год, 13,56 МГц)

Остановимся на более распространенных радиочастотных технологиях с частотой 125КГц (EM-Marine, HID Prox, Indala) и 13.56 МГц (Mifare DESFire, iCLASS SE)

Какие виды СКУД бывают

Контроль доступа делится на автономные и сетевые виды по способу управления. Первый вариант легче монтируется. Для него не нужно прокладывать длинные кабельные линии и устанавливать централизованное управление с применением компьютеров. Такие устройства чаще всего используются в офисах.

Их минусом является невозможность хранить и накапливать информацию. Это значит, что они не смогут формировать отчеты, вести учет за перемещением работников и временем, которое они проводят на объекте. Помимо этого, в автономном СКУД нельзя заносить и своевременно убирать идентификационный код.

Системы управления доступом и контролем в сетевом типе находятся под управлением центрального компьютера. Он служит связующим звеном в работе периферийных устройств автоматической системы контроля. Также в таком варианте можно оперативно менять ключи доступа для устройств, преграждающих путь.

В отличие от автономного, этот вариант систематизирует и накапливает информацию о людях, которые посетили или ушли (уехали) с объекта. Кроме того, ПО централизованного компьютера позволяет контролировать трудовую дисциплину персонала и вести учет времени, которое они провели на работе. Этот тип контроля незаменим для объектов со сложной структурой и большим количеством сотрудников. Сетевая система скуд более многофункциональна и совершенна, чем автономная. Но и стоимость ее намного выше.

Преграждающее устройство

В эту категорию входят:

- турникеты;

- ворота и шлагбаумы;

- шлюзовые кабины;

- электромеханические или электромагнитные замки;

- электрозащелки;

- дорожные автоматические барьеры.

Такие устройства получают команды с контролирующего прибора и не дают зайти на территорию под охраной. Вход будет открыт только после предъявления специального ключа, брелка, карточки или метки. Монтировать такое оборудование должны специалисты. Можно доверить эту работу мастерам или фирмам.

Идентификатор

Таким устройством является ключ с заранее записанной на него информацией. Кроме того, идентификатором может быть даже трехмерное изображение лица, рисунок на сетчатке глаза или уникальный отпечаток пальца. Опознавательным знаком в охране служит также код, вводимый с клавиатуры.

Контроллер

Основной задачей этого прибора является принятие решений, программирование алгоритмов и принципов работы, обработка данных и хранение кодов в базе данных. Без контроллера невозможна нормальная работа всего остального оборудования. Он является своеобразным “сердцем” периферийных устройств. Если вдруг случаются аварии электросети, прибор продолжает питаться от внешнего блока резервного питания или собственного аккумулятора. Поэтому ему не страшны даже длительные отключения света.

Считыватель

Такое периферийное оборудование идентифицирует и расшифровывает код, который поступает к нему с брелка, карты или метки. Также считыватель может узнавать человека по сетчатке, особой присущей только пользователю форме лица или узорам на пальцах. В этом ему помогает встроенный биометрический доступ к сканеру. Для того чтобы защитить прибор от вандалов, выбирайте корпус из стали. Он обладает хорошей механической прочностью.

Термины и определения

Контроллер

доступа – это устройство, предназначенное

для управления доступом через

контролируемые точки доступа, путём

анализа считанных с помощью считывателей

идентификаторов пользователей (проверки

прав). Контроллеры доступа могут сами

принимать решения предоставлять или

не предоставлять доступ в случае, если

идентификаторы пользователей хранятся

в памяти контроллера (в таком случае

говорят, что используется локальный

доступ). Также идентификаторы пользователей

могут быть записаны в сетевом контроллере

(или в базе данных программного

обеспечения). В этом случае контроллер

доступа выполняет функции ретранслятора

– отправляет код сетевому контроллеру

и получает от него решение о предоставлении

или не предоставлении доступа (в таком

случае говорят о централизованном

доступе). Контроллеры доступа управляют

преграждающими устройствами с помощью

контактов реле.

Идентификаторы

– уникальные признаки пользователей

СКУД. Идентификатором может быть

электронный ключ Touch Memory, бесконтактная

Proxy-карта, радио-брелок, биометрические

данные (отпечаток пальца, ладони, рисунок

радужной оболочки или сетчатки глаза,

геометрические характеристики лица и

т.п.). В СКУД каждому идентификатору

присваиваются определённые полномочия,

в соответствие с которыми контроллерами

доступа разрешается или запрещается

проход.

Считыватели

– устройства, предназначенные для

считывания кода идентификатора

пользователя и передачи его контроллеру

доступа.

Преграждающие

устройства – двери с электромеханическими

или электромагнитными замками и

защёлками, турникеты, шлагбаумы,

калитками, шлюзы.

Точка

доступа – логический объект СКУД,

фактически представляет собой физическую

преграду, оборудованную контроллером

доступа и считывателем. Точкой доступа

может являться дверь, турникет, шлюз,

шлагбаум, калитка и т.п. Точка доступа

может быть двунаправленной и

однонаправленной. Однонаправленная

точка доступа оборудуется с одной

стороны считывателем, а с другой стороны

– кнопкой на выход. Двунаправленная

точка доступа оснащается считывателями

с двух сторон. Двунаправленная точка

доступа может быть как с контролем

направления прохода (для этого в

конфигурации контроллера доступа для

каждого считывателя указывается номер

зоны доступа, проход в которую этот

считыватель контролирует) и без контроля

(так называемая «проходная точка

доступа).

Зона

доступа – логический объект СКУД. Зоны

доступа – это участки, на которые разбита

территория охраняемого предприятия.

На границах зон доступа всегда

располагаются точки доступа с направлением

прохода. Зоны доступа настраиваются

для точек доступа в случае, если в системе

используются такие функции, как расчёт

рабочего времени и запрет повторного

прохода (правило antipassback).

Уровень

доступа – индивидуальные права доступа,

которые определяют правила прохода

через точки и зоны доступа, назначенные

идентификатору пользователя. На основе

этих прав контроллеры доступа (или

сетевые контроллеры) принимают решение

о предоставлении или не предоставлении

доступа.

Окна

времени – совокупность временных

интервалов, в которые разрешён проход.

Временные интервалы могут устанавливаться

для каждой точки доступа индивидуально.

Программное

обеспечение – компонент системы контроля

и управления доступом. С помощью

программного обеспечения производится

конфигурирование контроллеров СКУД, в

том числе и прописывание в них

идентификаторов пользователей, уровней

доступа и окон времени. Также программное

обеспечение используется для реализации

таких дополнительных функций, как

мониторинг в режиме реального времени

за сотрудниками и посетителями охраняемого

объекта, протоколирование (и накопление

в базе данных системы) событий СКУД,

учёт отработанного времени сотрудниками

объекта, построение различных отчётов

по событиям СКУД.

Принцип действия

Каждый пользователь системы получает электронный ключ, выполненный в виде брелока, пластиковой магнитной или чипованой карты и т.п. Информация о пользователе – ФИО и другие паспортные данные, фотокарточка, занимаемая должность, привязывается к уникальному коду записанному на карту идентификатор.

У входа в здание или помещения с ограниченным доступом устанавливаются считывающие и блокирующие устройства. Информация, поступающая от карты через считыватель к контроллеру, сверяется с имеющейся записью, определяя уровень доступа пользователя. В зависимости от уровня дается команда исполнительным устройствам на открытие или блокировку двери.

Проектирование СУКД должно учитывать размещение точек ограничения доступа:

- Проходных – используются турникеты или шлюзы, предназначаются для контроля времени прибытия персонала и контроль доступа посетителей;

- Внутренние помещения офиса – как правило, если необходимо ограничить доступ к обычному офису используются магнитные защелки со считывателями, имеющими большой радиус действия, чтобы работники могли открывать дверь, не вынимая каждый раз пропуск из кармана.

- Помещения со строгим ограничением доступа – серверные, дата центры, кассовые узлы, кроме магнитных замков, имеющих автономную систему бесперебойной подачи питания, оснащаются камерами слежения с определителями лиц, биометрическими считывателями или кодовыми замками.

- Автомобильные въезды – применяются устройства, которые могут функционировать в открытой среде и имеют большой радиус считывания. Размещаются возле шлагбаума или под полотном дороги. Идентификаторами служат брелоки, генерирующие радиочастотные сигналы.

СКУД – крайне полезная система, которая даст положительную отдачу как в больших, так и в средних офисах и производственных компаниях. Ее внедрение позволит поднять дисциплину, нарастить производство, обеспечить безопасность персонала и посетителей.

Состав и критерии выбора оборудования

При выборе структуры СКУД следует отдать предпочтение многоуровневым сетевым системам. Они имеют три основных преимущества перед автономными структурами:

- Обеспечивает достаточный уровень защиты от несанкционированного проникновения. При этом механизм ведения удаления или модификации ключей доступа происходит централизованно. Только при сетевой структуре возможно использование биометрических систем доступа с ведением центральной информационной базы данных по персоналу;

- Имеется возможность протоколирования прихода и ухода с рабочего места, как следствие, ведение автоматического учета рабочего времени;

- Любые изменения в протоколах безопасности оперативно передаются на все удаленные точки доступа.

Основным устройством СКУД является контроллер. При его выборе учитываются следующие моменты:

- Устройства должны поддерживать режим одно и двухстороннего контроля входа;

- Желательно выбрать серию совместимость контроллеров с различной мощностью и стоимостью для возможности подбора оптимальной конфигурации;

- Оптимальная функциональная возможность обслуживания исполнительных устройств одним контроллером — две точки доступа. При этом вычислительные мощности системы должны обеспечить возможность значительной модернизации и расширения;

- Объем база данных параметры идентификации должен превышать максимальное количество сотрудников и посетителей не менее чем на 50%;

- Контроллер должен иметь энергонезависимую память, возможность поддержки работоспособности (ограниченное время) при отключении питания, возможность выполнения основных заложенных команд при сбое центрального управляющего компьютера;

- Желательно наличие (в том числе в резерве) не менее 10 уровней доступа. Не только в различные части здания, но и доступ по дням недели или по времени;

- Поддержка как можно большего количества технологий идентификации, от самых простых электронной карты ключей Touch Memory до многокомпонентных биометрических систем контроля доступа.

Кроме контроллера, выполняющего роль управляющего устройства, в состав СКУД входят исполнительные блокирующие устройства. Как правило, это электромагнитные или электромеханические замки. Оба типа устройств должны иметь аварийную систему открывания. При возникновении чрезвычайной ситуации все двери должны быть разблокированы Для обеспечения оперативной эвакуации персонала и посетителей. В качестве внешних устройств блокировки могут выступать: турникеты, триподы, шлагбаумы, калитки, двери (простые и вертушки).

Алгоритм подготовки карт к использованию в СКУД

Для использования карт в защищенном режиме важна правильная организация работы. Она включает в себя инициализацию памяти самих карт, а также считывателей системы. Выполнение этих операций удобно реализовано в ПО Sigur и не требует каких-либо специфических знаний от сотрудника.

Непосредственно из интерфейса Sigur вы можете произвести:

- автоматическую инициализацию памяти карт Mifare Classic, DESFire и Plus при назначении карты объекту доступа. Для этого поддерживаются USB считыватель ACR1252.

- подготовку карт инициализации для настенных считывателей, Sigur MR1, Prox-13 и Prox MF Reader

Для использования карт в защищенном режиме важна правильная организация работы. Она включает в себя инициализацию памяти самих карт, а также считывателей системы. Выполнение этих операций удобно реализовано в ПО Sigur и не требует каких-либо специфических знаний от сотрудника.

Непосредственно из интерфейса Sigur вы можете произвести:

- автоматическую инициализацию памяти карт Mifare Classic, DESFire и Plus при назначении карты объекту доступа. Для этого поддерживаются USB считыватель ACR1252.

- подготовку карт инициализации для настенных считывателей, Sigur MR1, Prox-13 и Prox MF Reader

Резюме

Идентификаторы в системе в СКУД сегодня — это больше, чем «таблетки» Touch Memory и proximity карты. Вопрос защищенности технологий идентификации не менее актуален, чем анализ и оценка функционала и возможностей системы на уровне ПО.

Помимо традиционных способов защиты карт: взаимной аутентификации устройств, шифрования данных и использования ключей диверсификации, на рынке представлены решения, обеспечивающие дополнительный уровень безопасности при передаче данных от идентификатора к считывателю. Одно из решений- платформа SIO, получившая распространение в устройствах iClass SE.

Дополнительным критерием выбора технологии идентификации является формат карты. Отдельным вопросом является защищенность формата производителем, а также культура производства карт.

Преемственность технологий, которую обеспечивает производитель в процессе эволюции своих решений, и совместимость технологий разных производителей, которую можно организовать в рамках одной системы, это концептуальные вещи, которые необходимо учитывать как при выборе и монтаже системы СКУД с нуля, так и для организации процессов модернизации действующих систем контроля доступа, их расширения и встраивания в бизнес-процессы компании.

Владимир Нарожный,

руководитель направления брендинга и интегрированных маркетинговых коммуникаций

Юрий Кондратьев,

менеджер по системам безопасности TerraLink

Опубликовано в журнале «Технологии Защиты», #4, 2014

Система СКУД по ГОСТ

Технология разработки, правила поставки оборудования, монтажа, использования, требования и ограничения прописаны в государственных стандартах:

-

ГОСТ Р 51241-2008. Является основным документом с описанием технологии, устройств.

-

ГОСТ Р ИСО/МЭК 7810-2015. Работа с картами.

-

ГОСТ Р ИСО/МЭК 19795-1-2007. Правила автоматической биометрической проверки.

-

ГОСТ Р 50009-2000. Электромагнитная совместимость.

-

ГОСТ Р 50739-95, ГОСТ IEC 60065-2013. Защита вычислительной техники, аналоговой, видео и аудио аппаратуры от несанкционированного просмотра, копирования информации.

-

ГОСТ Р 51072-2005. Один из стандартов УПУ — требования при использовании защитных дверей. Аналогичные нормативные документы подбирают при производстве и монтаже других управляемых устройств.

-

ГОСТ Р 52931-2008. Системы управления.

-

ГОСТ 2.601-2006, ГОСТ 2.610-2006. Единые правила для разработки конструкторской документации (ЕСКД).

При работе со СКУД используются и другие стандарты, которые соответствуют конкретной задаче. Полный список приводится в документации к системе конкретного объекта.

Многофункциональный считыватель с несколькими вариантами идентификации

Многофункциональный считыватель с несколькими вариантами идентификации

Функции автоматизированной системы контроля СКУД

Функционал СКУД весьма велик и практически ничем не ограничен. Можно оперативно встроить новый модуль или реализовать новое правило с помощью программного обеспечения. Рассмотрим основные функции СКУД.

Разграничение и контроль доступа

Первоначальным назначением СКУД являются всё же контроль и структурирование уровней доступа.

В качестве идентификатора может использоваться брелок

В качестве идентификатора может использоваться брелок

Основной тип исполнения этого подхода — использование различных идентификаторов. Ими могу служить магнитные карты, брелоки, метки, прямой ввод кода на клавиатуре, считывание отпечатков пальцев или сетчатки глаза. Система хранит данные о всех сотрудниках или посещающих в общей базе. Каждая запись имеет свой уровень доступа, благодаря которому система может сравнить, может ли человек пройти в ту или иную зону. Компьютер, в случае монтажа сетевой системы СКУД, также собирает статистику посещений и бережно хранит её до последующего использования. В автономных системах решение пропустить человека или нет принимает автономный контроллер. У него есть своя энергонезависимая память, в которую внесены все коды идентификаторов и их права.

Доступ по паролю — один из видов контроля доступа

Доступ по паролю — один из видов контроля доступа

Непосредственно за обработку информации с идентификатора отвечают считыватели. Это могут быть контактные и бесконтактные варианты. Вся сложность конструкции считывателя зависит от типа идентификатора.

Считыватели устанавливаются непосредственно перед заграждающими устройствами — турникетами, электромеханическими замками, шлагбаумами и шлюзами. Они препятствуют доступу посетителя до тех пор, пока тот с помощью идентификатора не докажет свои права на посещение зоны.

Учёт рабочего времени

Система контроля доступа имеет всё необходимое для реализации учёта рабочего времени. Почему бы это не использовать? Каждый посетитель или сотрудник объекта имеет уникальный идентификатор – система может отследить время активации считывателя при входе и выходе.

Проходя через турникетную систему, сотрудник оставляет метку о времени прихода

Проходя через турникетную систему, сотрудник оставляет метку о времени прихода

Этих данных достаточно для того, чтобы установить и записать в журнал время, проведённое на объекте. А это значит, что сотрудникам уже сложнее будет опоздать или сбежать с работы пораньше, ведь сведения об этом будут тут же сохранены в системе.

Режим системы охраны

Сама СКУД не предполагает встроенных механизмов охраны, она лишь может воспрепятствовать доступу. Зато, имея гибкую платформу, система контроля доступа может быть дополнена охранной системой, которая будет, например, оборудована видеонаблюдением, датчиками проникновения или любыми другими.

Прочие функции

Дополнительного функционала может быть много. Реализовать можно практически всё что угодно. Но чаще всего используются такие возможности:

- информирование о прохождении считывателя с помощью СМС посредством встроенного GSM модуля. Такой подход можно встретить, например, в школах;

- для предприятий, имеющих множество филиалов, можно реализовать удалённое управление СКУД с помощью сети интернет.

Классы системы СКУД

В зависимости от технических и функциональных возможностей системы они разделяются на четыре класса.

- СКУД 1-ого класса имеет самый простой набор функций. Состоит из устройств с автономным функционированием. Основная задача — обеспечить вход/выход лиц с идентификатором. Возможность изменять принципы управления работой весьма невелики — предоставляется возможность менять идентификационные коды, добавлять или удалять их из системы. Надежность защиты от проникновения посторонних лиц у СКУД 1-ого класса не отвечает повышенным требованиям.

- СКУД 2-ого класса включает зависимое и независимое оборудование. Тем самым расширяются функциональные возможности такой системы СКУД. Имеются возможности не допуска на территорию объекта в регламентированные периоды времени, запись событий в автоматическом режиме с сообщением информации о внештатных ситуациях на управляющий пульт, контроль исполнительных механизмов с помощью программного обеспечения. Защита от неразрешенных проникновений на территорию несколько выше, чем у систем доступа 1-ого уровня.

- СКУД 3-ого класса обладает такими же функциями, что и 2-ого, плюс добавляется возможность записи трудового времени рабочих со сформированной базой данных по всему штатному расписанию сотрудников. СКУД 3-ого класса может быть встроен в другие системы безопасности. Надежность защиты на высоком уровне.

- СКУД 4-ого класса обеспечивает самую высокую степень защиты. Оборудование имеет многоуровневую идентификации и работает исключительно в сетевом режиме. Обладает всеми функциями и возможностями СКУД 3-ого класса плюс возможностью автоматического управления в форс-мажорных случаях. Рекомендованы к использованию в охране крупных объектов с повышенными требованиями к безопасности.

Алгоритмы доступа

Особенности режима доступа на различных объектах привели к появлению нескольких распространенных алгоритмов прохода.

Вход и выход по карте Этот алгоритм требует двух считывателей – один устанавливается снаружи, а второй – внутри помещения. После предъявления карты контроллер анализирует полномочия пользователя. Если доступ разрешен, то контроллер включает реле, управляющее замком, замок при этом открывается. Затем, по срабатыванию дверного датчика, в системе регистрируется событие «Штатный вход» или «Штатный выход» с указанием кода предъявленной карты или фамилии пользователя.

Если полномочия карты не позволяют выполнить проход, контроллер передает на сервер событие «Отказ в доступе». Все формируемые контроллерами события записываются в электронный протокол СКУД с указанием времени, даты, а также кода предъявленной карты. Алгоритм применим на любых объектах, где требуется строгая фиксация событий входа и выхода каждого сотрудника.

Вход по карте, выход по кнопке Для каждой двери требуется только один считыватель. Проверка прав выполняется при входе в помещение, при этом работа системы полностью аналогична предыдущему алгоритму. Для выхода из помещения пользователь нажимает на кнопку, установленную рядом с дверью и подключенную к контроллеру. Дверь открывается без проверки полномочий, а в протоколе регистрируется событие «Штатный выход по кнопке».

Так как при выходе карта не предъявляется, система не может определить, находится конкретное лицо в зоне контроля или покинуло ее. Эта особенность алгоритма позволяет использовать его только в местах, где не требуется точно знать местонахождение пользователя. Типичная область применения – внутренние помещения офиса, не задействованные в системе учета рабочего времени.

Проход по правилу нескольких лиц Иначе – проход по нескольким картам. На некоторых объектах с особым пропускным режимом используется «правило нескольких лиц», когда в помещении не может находиться один человек – вход разрешен только вдвоем или втроем. Контроллер последовательно проверяет все предъявленные карты и в случае успешной идентификации разрешает вход. Аналогично выполняется выход из помещения.

Проход по карте и PIN-коду Применяется на объектах с повышенными требованиями к пропускному режиму, как правило, во внутренних помещениях. Для реализации алгоритма используются считыватели, оснащенные клавиатурой. Для входа пользователю необходимо набрать свой PIN-код, а затем предъявить карту доступа.

Проход под принуждением Разновидность прохода по PIN-коду – особый режим, смысл которого в том, что пользователь, открывающий дверь под угрозой насилия, может ввести модифицированный код. Вместо события «Штатный вход/выход» на пост охраны поступит тревожное событие «Вход/Выход под принуждением».

Проход по карте и биометрическому признаку В составе схемы точки прохода используется биометрический считыватель, совмещенный со считывателем карт. Пользователь предъявляет карту, а затем прикладывает палец к считывателю. Биометрический считыватель анализирует отпечаток по собственной базе данных и в случае успешной идентификации передает код предъявленной карты контроллеру, который-принимает решение о предоставлении доступа.

Проход с сопровождением и проход с подтверждением Алгоритмы доступа с сопровождением и подтверждением применяются для посетителей, которые могут перемещаться по объекту только в сопровождении уполномоченного сотрудника. Посетитель первым предъявляет карту доступа, затем карту предъявляет сопровождающее лицо.

Если вторая карта имеет полномочия «Право сопровождать», то после открывания двери оба пользователя считаются прошедшими. Если же вторая карта имеет полномочия «Право подтверждать доступ», то прошедшим считается только посетитель.

Проход с подтверждением сотрудником охраны Этот режим работы часто используется на входе в офис и работает совместно с функцией фотобейджинга (фотоидентификации). Пост охраны оснащается кнопкой подтверждения доступа, подключенной к контроллеру. После предъявления карты контроллер формирует сообщение «Требуется подтверждение», которое появляется на мониторе сотрудника охраны вместе с фотографией пользователя, взятой из базы данных СКУД.

Сотрудник охраны сравнивает внешность предъявителя карты с фотографией и нажимает кнопку подтверждения. Использование телекамер позволяет применять данный алгоритм и для удаленных от поста охраны внутренних помещений объекта.

Подключение контроллера СКУД

Контроллер подсоединяется к СКУД через встроенный интерфейс. Современные модели могут иметь несколько интерфейсов. На сегодняшний день наиболее популярными являются:

RS 232 — через него осуществляется подключение к компьютеру. Этот стандарт имеет серьезные технические ограничения. Пропускную способность, не более 9600 Bit/s и максимальную дальность передачи информации, не превышающей 15 м. Для многих устройств, входящих в состав системы доступа данных параметров более чем достаточно. Поэтому, учитывая доступную стоимость технологии, она всё ещё довольно популярна.

RS 485 — у этого стандарта существенно возросла скорость передачи данных 10 Mbit/s, однако она сильно зависит от расстояния до исполнительных устройств. Основное преимущество — это возможность функционирования в дуплексном режиме, то есть возможность получения или отправки информации одновременно на несколько исполнительных устройств;

Ethernet — применяется при необходимости получения удаленного доступа, по каналу которого будет прокачиваться большое количество информации. Скорость передачи данных 10-100 Mbit/s